一、自我介绍

- ID:易水哲 z3nbyte

二、课程目录

- 钓鱼的前期准备

- Gophish的基本使用

- 钓鱼邮件的拟定

- 钓鱼方式的多样化

- 一些注意事项

- 企业钓鱼真实案例分享

三、钓鱼的前期准备

1、域名

核心思路:根据钓鱼目标场景,选择具有诱导性或混淆性的域名,提升点击率与伪装效果。

(1)目标导向型注册

根据攻击目标的使用场景注册相关域名,比如仿冒电商、银行、门户网站等:

示例域名:

- taoba0.com(数字“0”替代字母“o”)

- icbc-pay.com(增加业务词“pay”)

- cctv.com.co(增加国家顶级域,伪装为子站)

- icbc.com.abc.com(多级子域名,伪造成正规结构)

具体示例:

https://www.blilbill.com/video/BV1Pm4y1s8dZ/

(2)IDN 域名混淆与 Punycode 编码机制

利用国际化域名(IDN)注册含有非拉丁字符的域名,可以伪造成与真实域名外观极度相似的变体。例如使用西里尔字母“о”替代拉丁字母“o”。

示例说明:

| 正常域名 | 伪造域名 | 说明 |

|---|---|---|

| google.com | gооgle.com | 两个“o”用的是西里尔字母 |

| taobao.com | tаоbао.com | 多个字母被替换成相似字符 |

由于这些非标准字符无法直接被 DNS 识别,系统会自动将其编码为 Punycode(形如 xn--xxxx 的形式),但多数浏览器和邮箱仍然展示为原始字符,用户肉眼几乎无法分辨。

例如:

- 显示为:gоogle.com(含非标准字符)

- 实际解析为:xn--ggle-9fd.com

部分平台如 Google 广告也不会对这类字符进行安全提示或拦截,使得其在钓鱼场景中具备极强隐蔽性。

2、VPS

核心目的:用于部署 Gophish 管理面板、钓鱼页面或自建发件服务,保障钓鱼演练的隐蔽性和稳定性。

(1)作用说明

- 部署 Gophish 控制台,发起钓鱼任务

- 托管钓鱼网站(Landing Page)

- 可选:搭建 SMTP 发件服务(如 Mailcow、ewomail)

- 搭建CS服务端

(2)使用注意事项

云厂商安全组放行端口:

- 22(SSH 远程连接)

- 80 / 443(网页访问)

- 3333(Gophish 控制台)

- 服务器 防火墙示例放行端口也要放行

可使用 Cloudflare 接管 DNS,提高安全性与隐蔽性

(3)其他建议

针对钓鱼演练建议使用短期 VPS,避免账号因举报被封导致业务中断

邮件控制发件频率,避免 VPS IP 被列入黑名单影响后续投递

3、邮箱

核心思路:获取一个可控的 SMTP 发件邮箱,用于发送钓鱼邮件,保证送达率。

(1)常用方式

- 商业邮箱:阿里企业邮箱、腾讯企业邮

- 自建邮箱:Mailcow、eWoMail

(2)注意事项

- 第三方客户端授权:一定要开启

- 第三方账号密码:账号为邮箱,密码为授权码

4、Gophish

Gophish 是一款开源的钓鱼演练平台,支持邮件模板管理、Landing Page 搭建、目标用户导入、邮件发送与结果统计。

(1)获取方式

官方下载地址:https://getgophish.com/

Github 仓库:https://github.com/gophish/gophish

下载后解压,无需安装,直接运行即可(Go 编译完成的二进制文件)

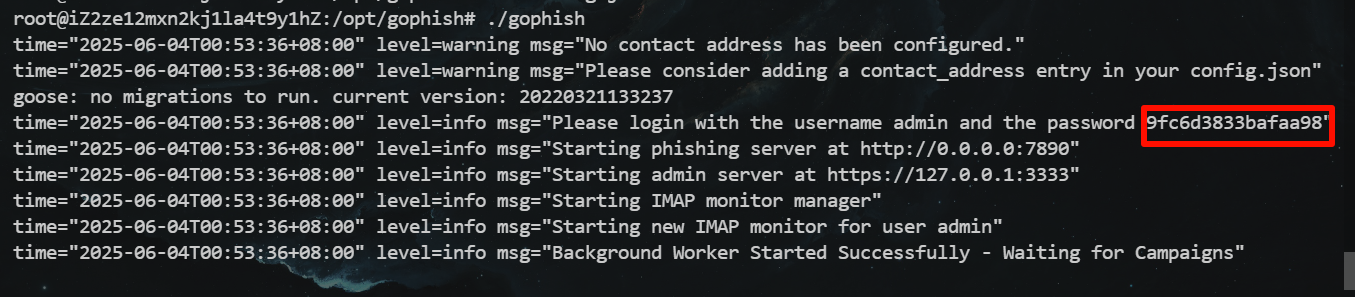

(2)运行方式

Linux 启动示例:

wget https://github.com/gophish/gophish/releases/download/v0.12.1/gophish-v0.12.1-linux-64bit.zip

unzip gophish-v0.12.1-linux-64bit.zip

cd gophish

chmod +x gophish

./gophish

首次运行会监听两个端口:

管理后台(Web UI):https://<your-ip>:3333

钓鱼服务页面:http://<your-ip>:80

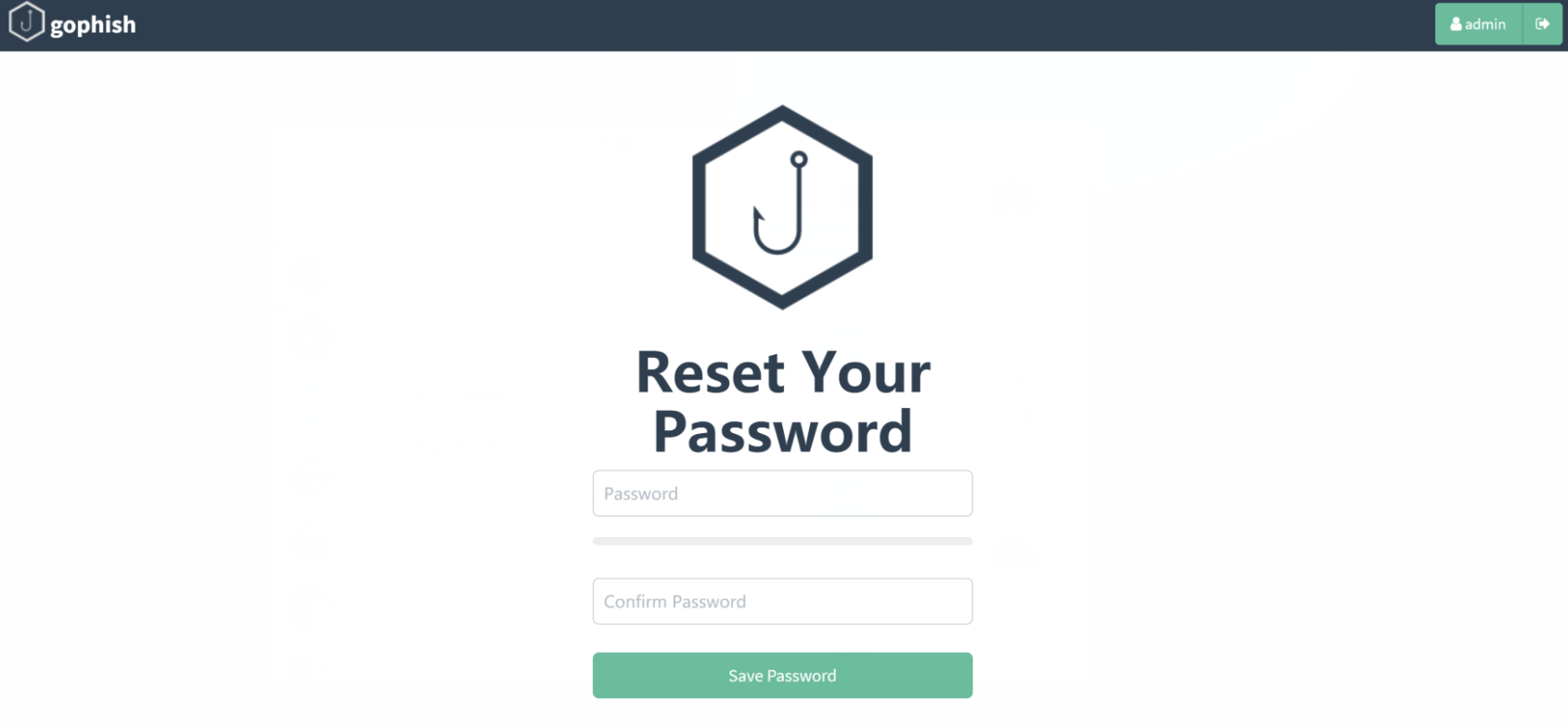

注意:这里的IP,如果内网搭建穿透,则需要为0.0.0.0(4)默认账号密码

用户名:admin

密码:控制台会显示

登录后立即修改密码

(5)常见配置调整

编辑 config.json 可修改默认监听地址、端口、SMTP 设置等:

"admin_server": {

"listen_url": "0.0.0.0:3333",

"use_tls": true,

...

},

"phish_server": {

"listen_url": "0.0.0.0:80",

...

}建议将 Gophish 的后台与钓鱼页面分别部署在不同子域或端口,增强安全性,提高安全性与隐蔽性

后续使用证书也需要在这里设置

四、Gophish的基本使用

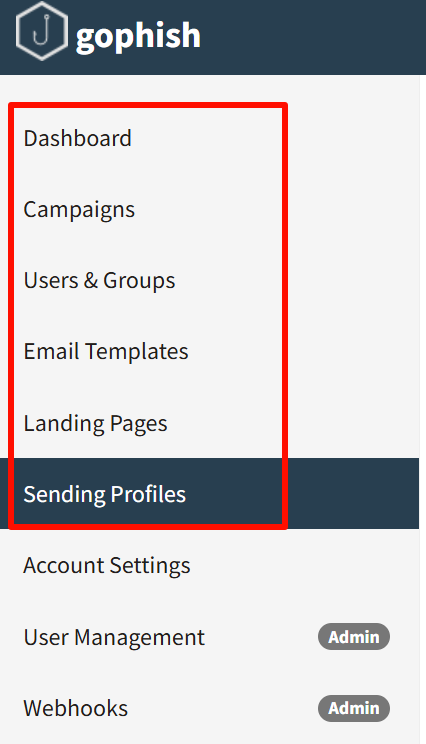

1、界面

主要使用以下几个板块

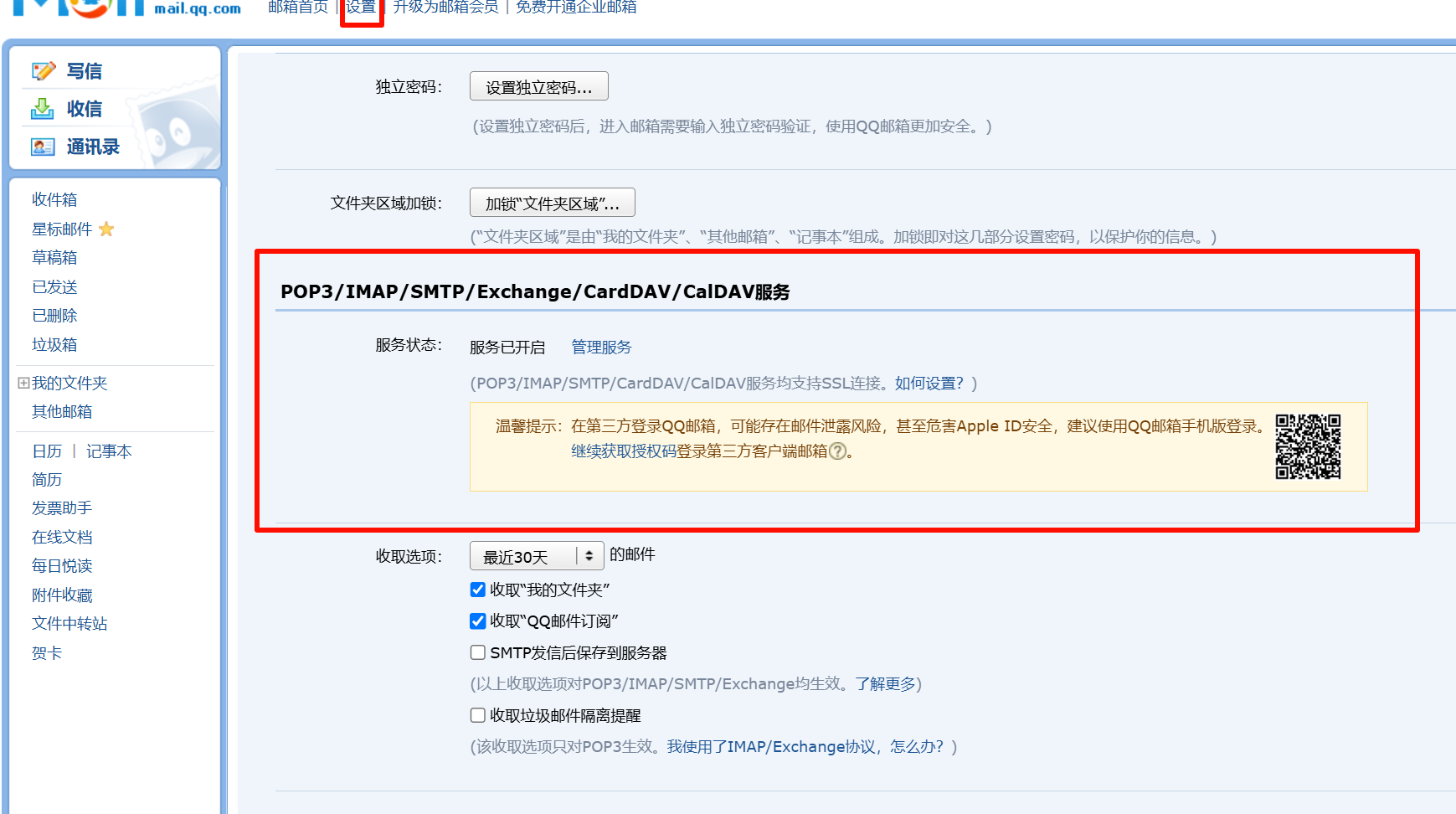

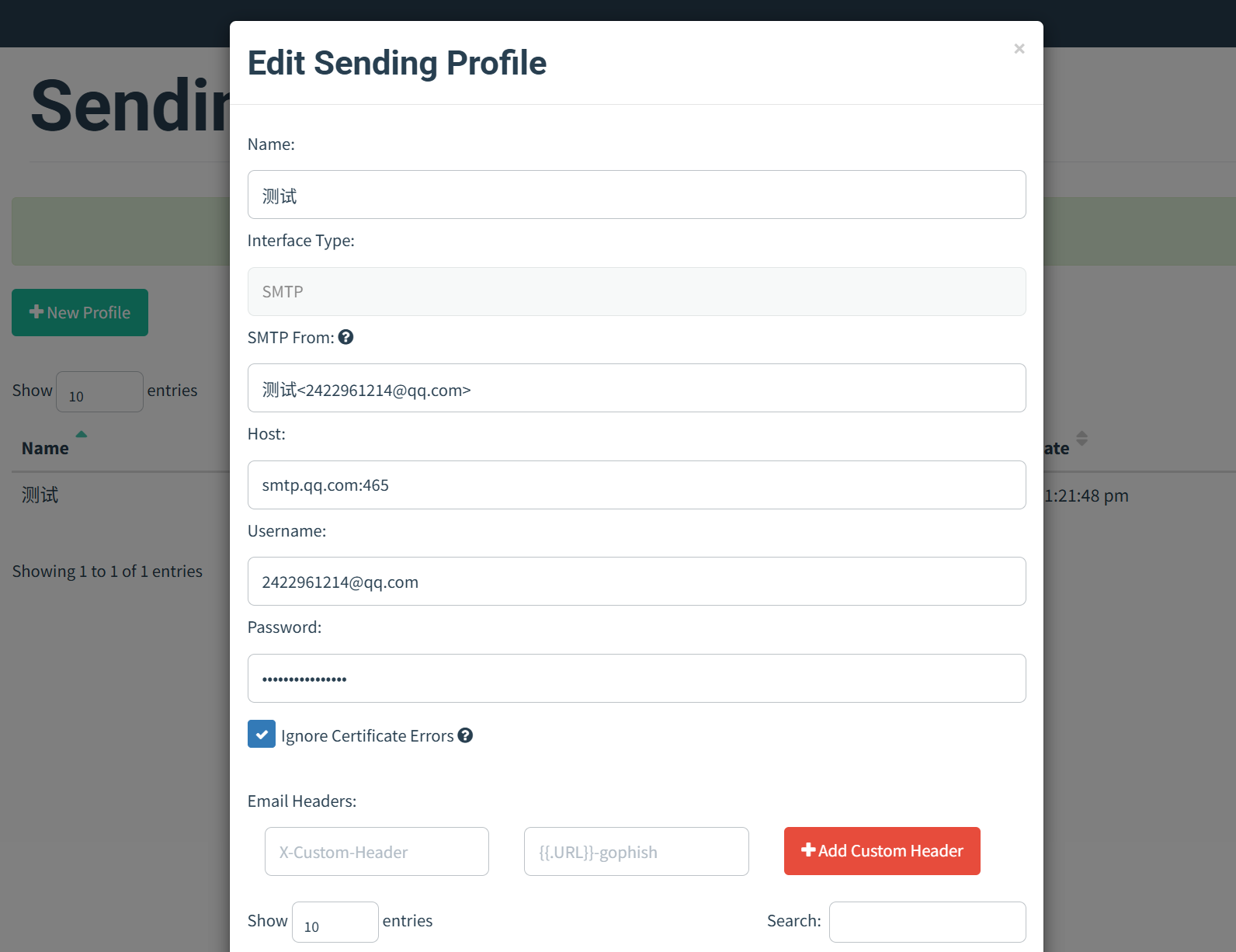

2、Sending Profiles

首先配置Sending Profiles:

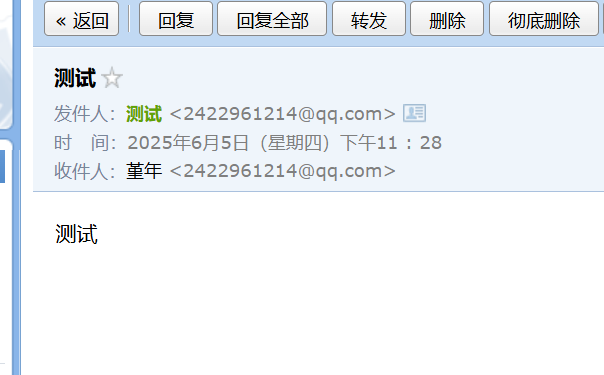

去往要使用的邮件账户,在设置中找到SMTP相关配置,以下为QQ邮箱示例:

开启后要生成授权码,这里的授权码是作为邮箱密码登录的:

在Sending Profile中编辑好信息,如下,password填上文提到的授权码。

这里还有填一下Custom Header,否则默认邮件会带有gophish信息,可以自定义添加,也可以直接添加X-mailer覆盖掉gophish。

配置好后可以测试发件,输入一个自己的邮箱,点测试发送。

注意:

- 部分邮箱对于第三方客户端有双重设置,必须全部打开并且关闭二次验证。

- 测试有可能发送失败,但不影响钓鱼,可以在Campaigns中实际测试一下,发送失败会有状态码,可根据实际情况修复。

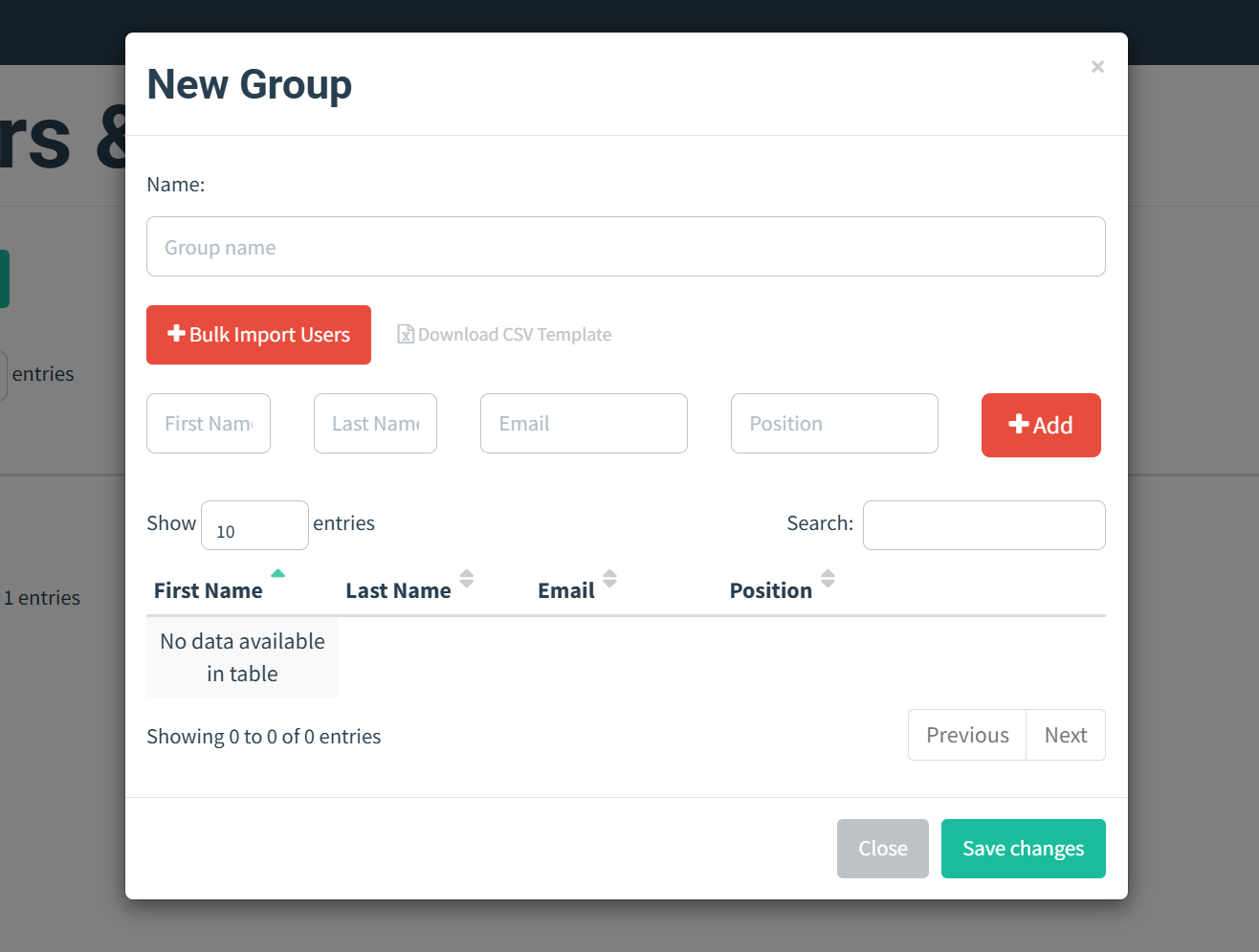

3、Users & Groups

接着添加要钓鱼的对象,可以分组进行,可以下载CSV示例模版批量导入:添加后保存

4、Landing Pages

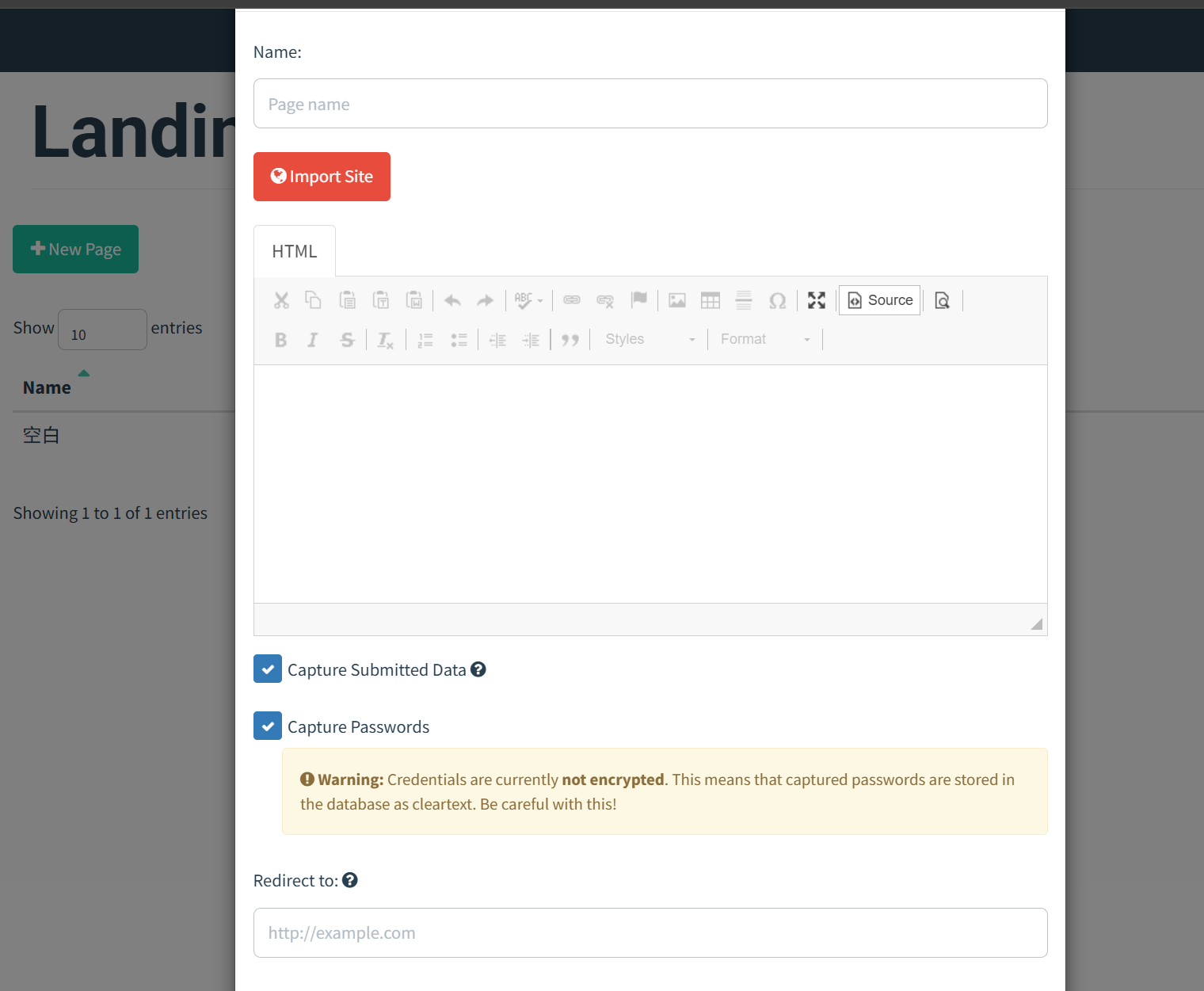

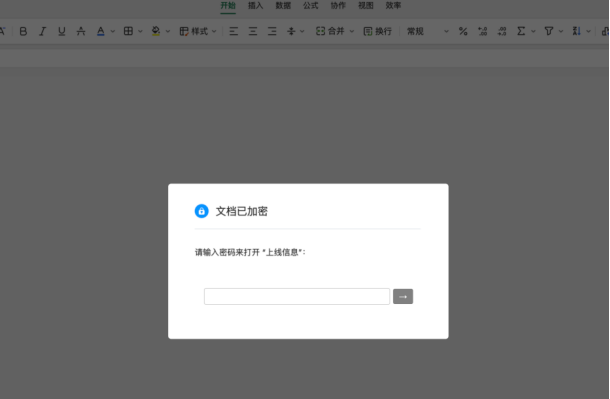

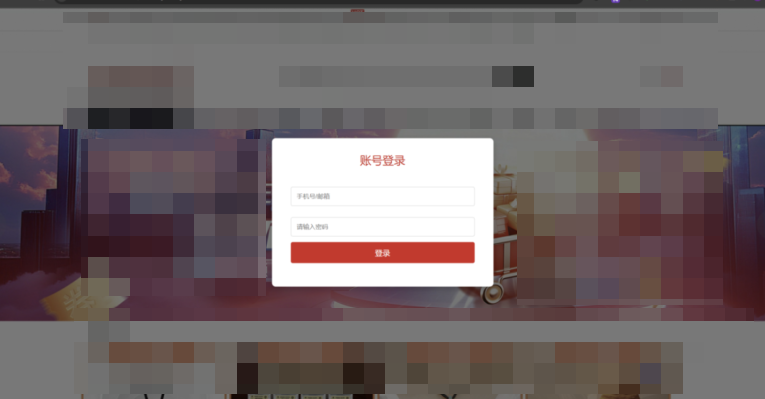

这个配置比较重要,如果使用的是非仿冒页面钓鱼,那这个要新建一个空白页面,必选,否则不能发送邮件:

如果使用仿冒页面,点击Import Site,我们选择一个和目标钓鱼相关的网站,这里就会导入,并且勾选下面两个选项,第一个为抓取用户提交的数据,第二个为抓取输入的密码,然后下面有个重定向,这里可以重定向到正常页面,来迷惑用户。

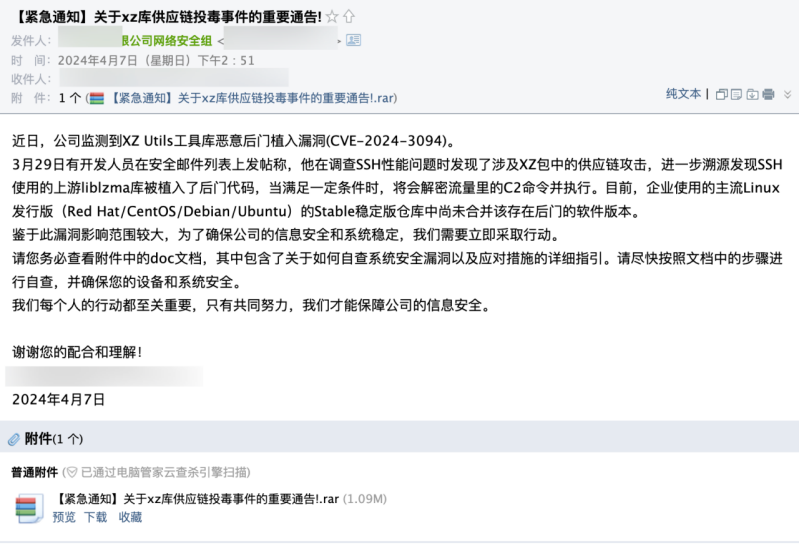

5、Email Templates

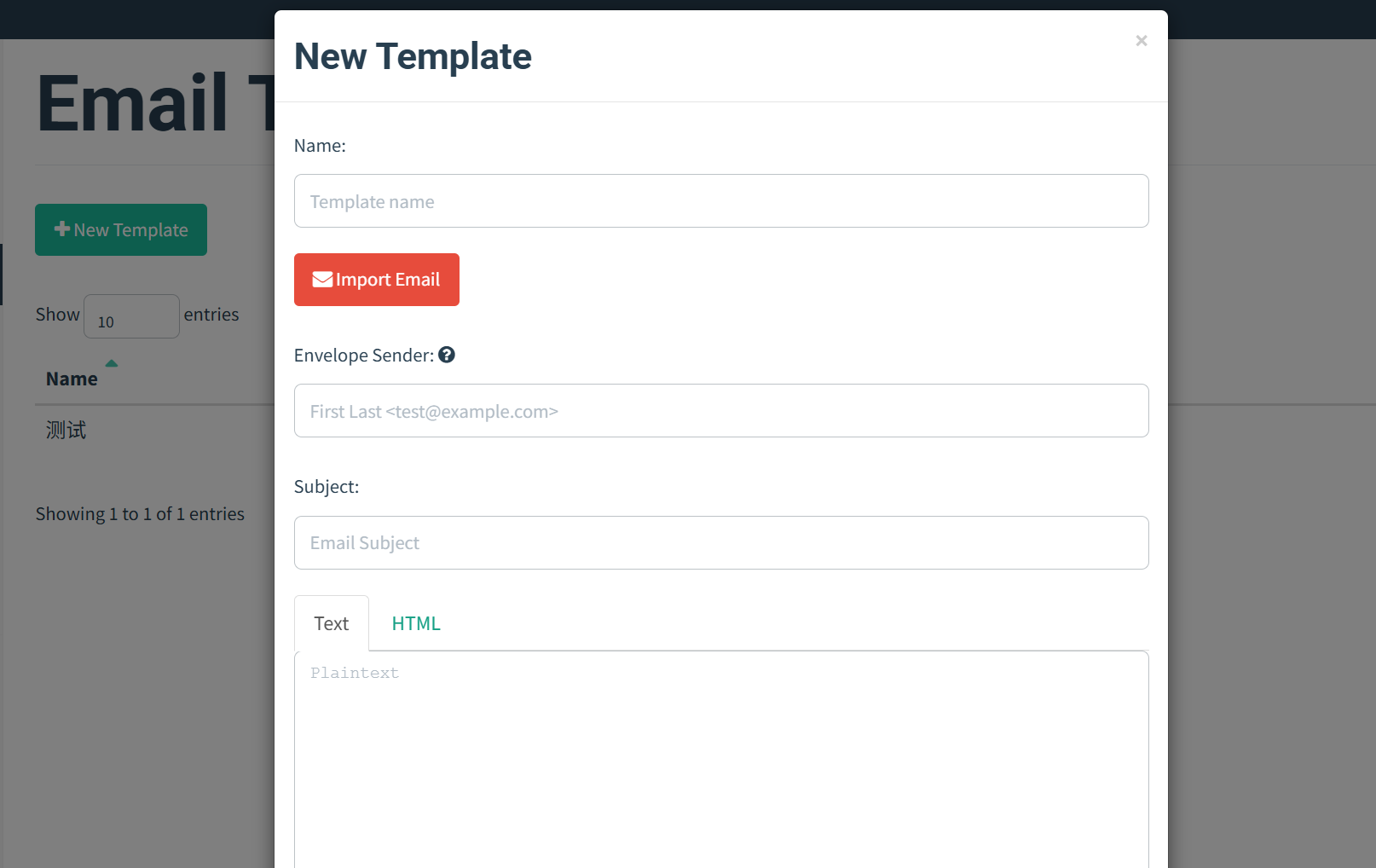

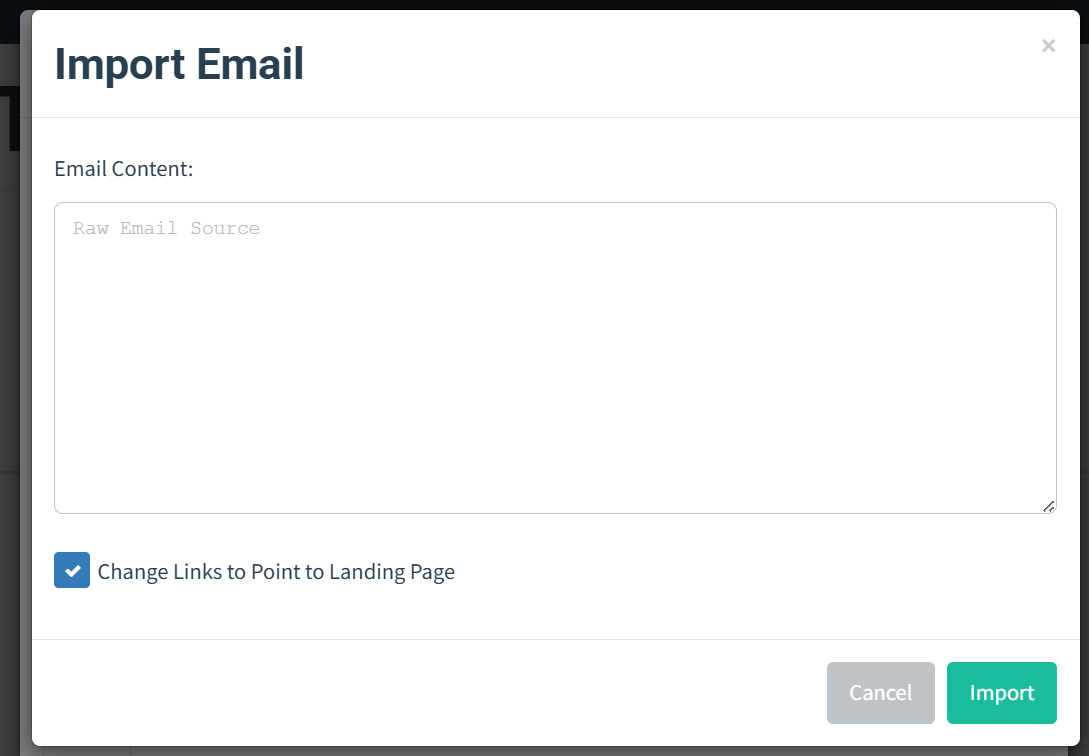

这里就是拟定邮件的地方,这里要注意的是,经过我的多次尝试,最好的方法是先发送一封拟好的钓鱼邮件,然后在邮箱中导出eml,这里Import Email,导入,然后可以修改。

下面Name是模版名字,Envelope Sender为邮件发送者,这里要选择之前Sending Profiles里面的,Subject为邮件主题,切记,最好不要在Text中编辑,要在HTML中编辑,这里也可以让AI生成一些好看的HTML。

在Import Email中,还有个重要的功能:Change Links to Point to Landing Page

这个功能会将邮件中的链接地址指向之前设置过的钓鱼页面,从而实现仿冒页面。

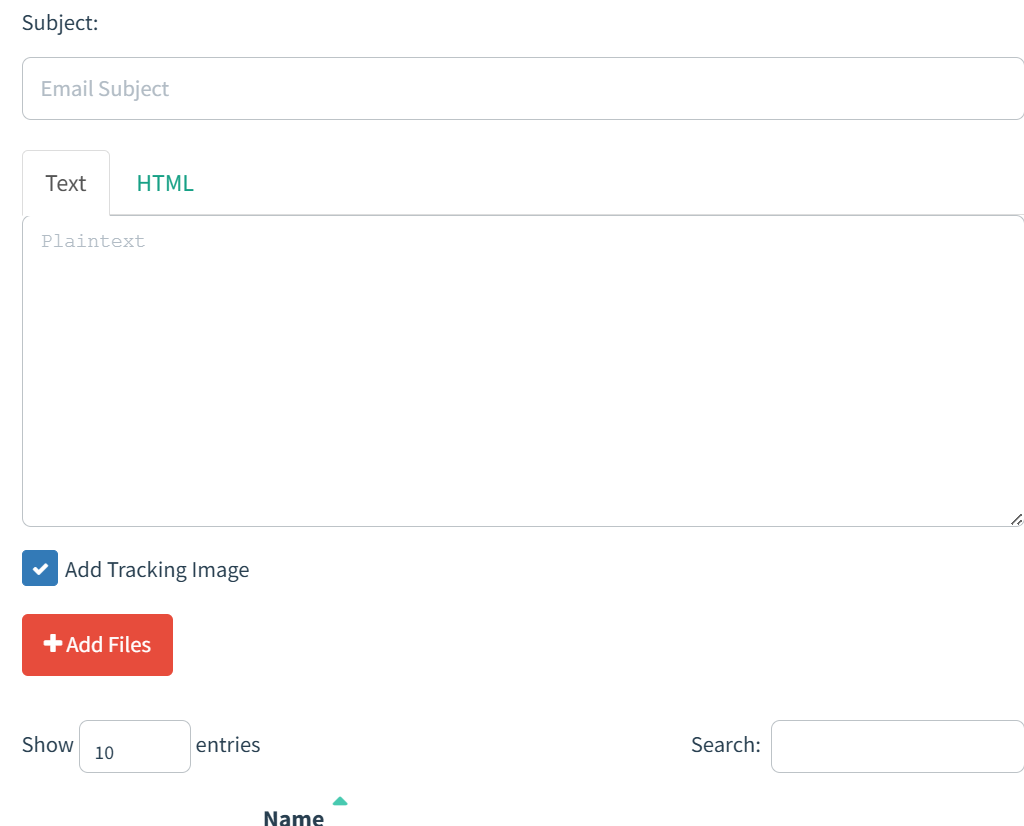

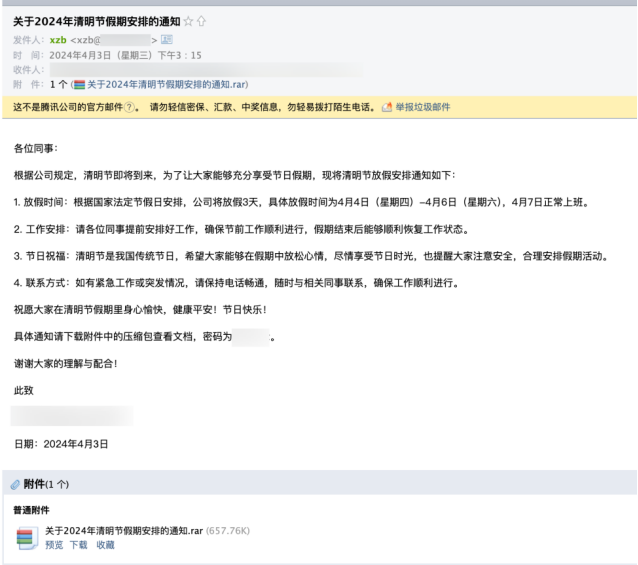

这里还有一个功能,就是Add Tracking Image,这个功能是重中之重,会在邮件的末尾添加一个看不到的图片,当用户打开邮件查看后,会加载图片,图片地址是gophish的VPS接收地址,就会记录用户是否打开了邮件,有时候会不生效,建议多尝试和找问题,这里要注意证书也是问题,实际应用中要给gophish配置一个域名和证书,域名用来仿冒页面,证书用来保证追踪图片正常加载,因为https的网站中无法加载http链接的图片,然后下面Add Files就是添加附件了,这里附件一定要RAR格式,并且进行强密码加密,并对压缩包内的文件夹也加密 ,否则可能无法过邮件网关。

https环境下,如果gophish页面是http的,追踪图像将加载失败。务必配置TLS证书。

6、Campaigns

这里就是开始实施了,设定好后就可以开始启动。

Name:计划的名字

Email Template:要发送的邮件模版

Landing Page:之前设置好的Landing Page

URL:这里就是Gophish的接收端口,如果配置了域名就要写域名+端口

Launch Date:支持预约,到点开始发送

Send Emails BY:这个可以用来控制发件频率,一定要设置,不然他会很快的发送完所有邮件

Sending Profile:邮件发送人,这里要注意和Email Template一致,否则会出现由xxx代发

Groups:这里就是要钓鱼的对象选择

五、钓鱼邮件的拟定

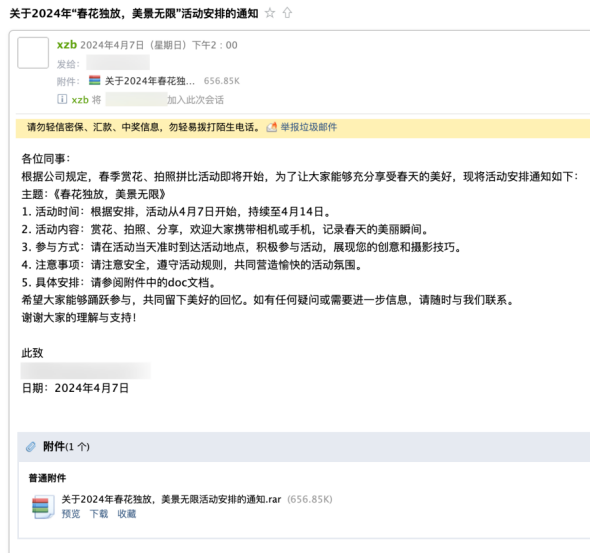

1、结合当下热点

放假安排

开展活动

热点安全漏洞

近期热点问题

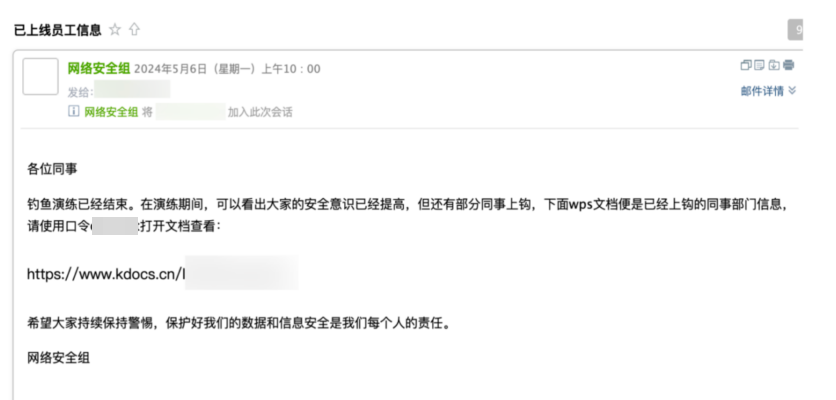

2、套路中的套路

钓鱼演练注意事项

已经上线员工信息

钓鱼演练注意事项——昨天的“钓鱼演练注意事项”是钓鱼邮件,不要相信——上线员工名单——钓鱼演练问卷

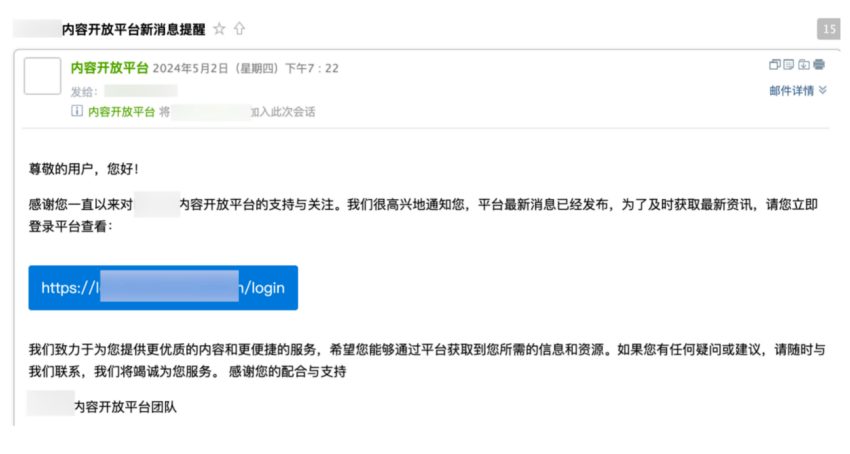

3、结合目标情况

仿冒目标资产网站,窃取对方账号密码

六、钓鱼方式的多样化

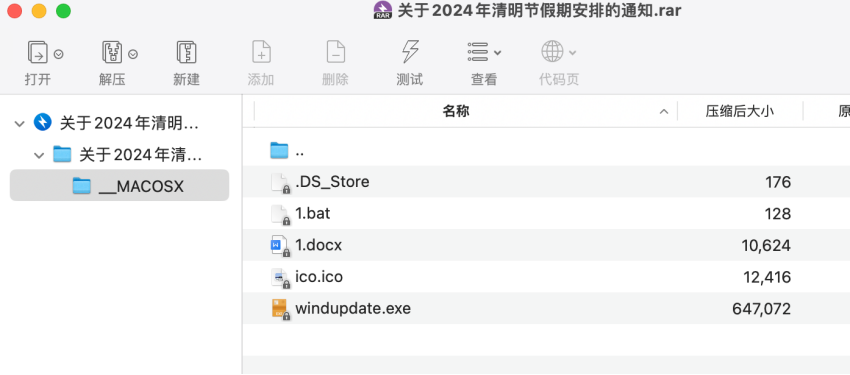

1、快捷方式

attrib +h +s ''可以隐藏文件夹,即使开启了“显示隐藏文件”也无法看到。

包含有恶意文件的文件夹可以使用合理的文件名规避:__MACOSX

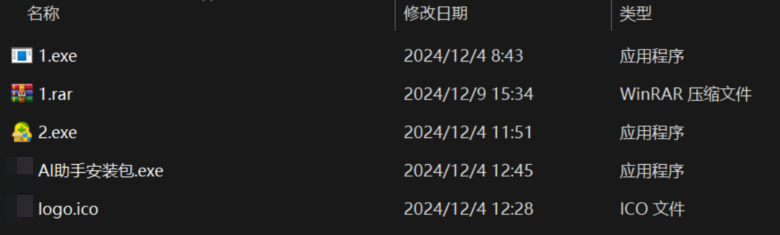

2、自解压

自解压可以将正常exe和木马合成一个后缀名为exe的压缩包,也可以使用bat脚本进行更多操作,用户打开后,木马在后台迁移并无痕运行,前台只展示包装好的正常exe。

3、仿冒页面

通过针对客户的行业资产,构建恰当的仿冒页面,诱导用户输入敏感信息。

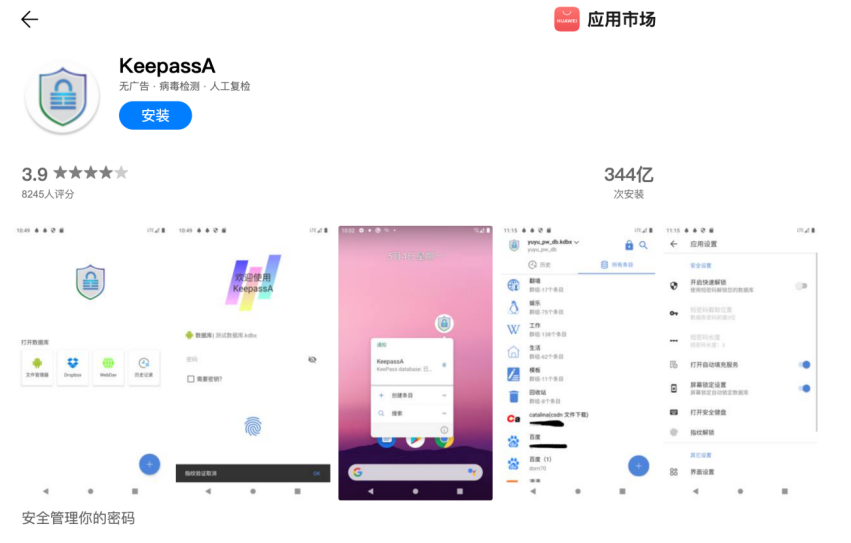

4、APK捆绑木马

只做过一次apk捆绑木马,和仿冒页面结合,制作了仿冒的应用市场,诱导用户安装apk,但该方法权限较大,不建议使用。

5、调查问卷

调查问卷形式一般不会有成果,攻防中视情况使用。

七、企业钓鱼真实案例分享

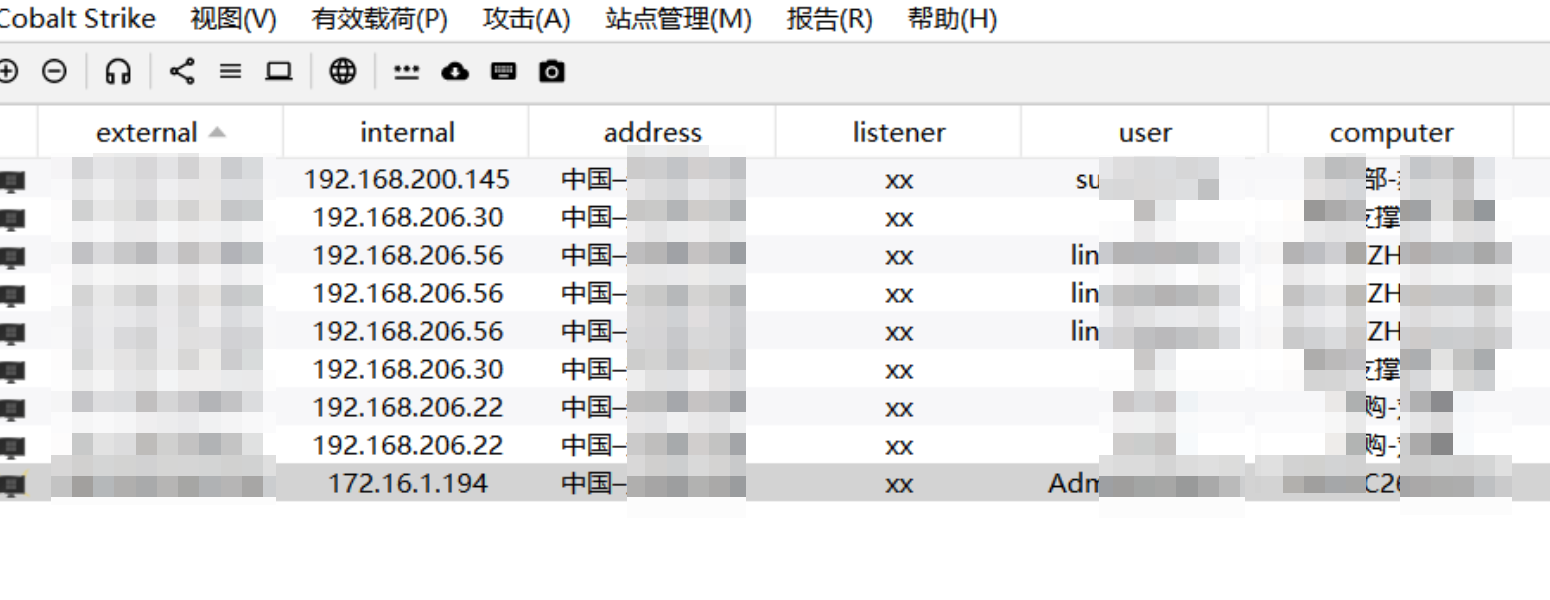

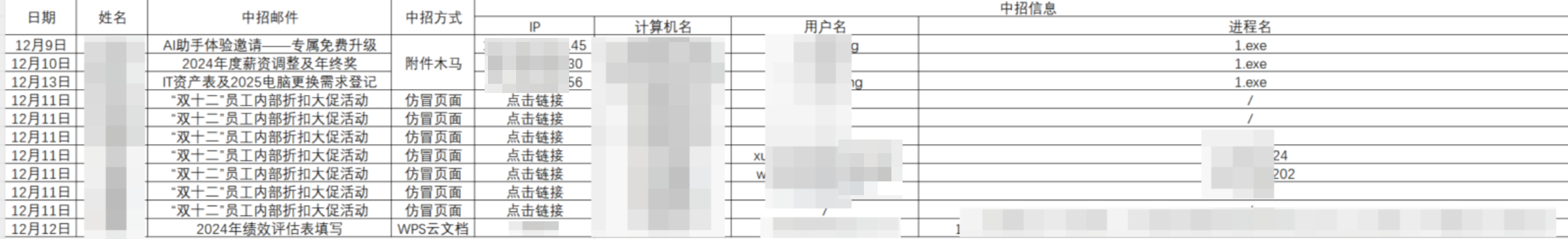

1、部分钓鱼演练中的成果

2、攻防中的邮件附件分析

实际攻防中木马一定是免杀且多重混淆,会进行针对性钓鱼,如果有漏洞,则会结合漏洞

八、一些注意事项

1、证书问题

gophish地址一定要添加证书,如果要做仿冒页面,一定要添加对应目标域名

2、邮件发送问题

(1)黑白名单(邮箱反垃圾)

不建议用国内邮箱(163/QQ)直接发钓鱼邮件,易封号

附件木马一定要rar格式,并且里面目录文件也加密且为强密码

注意敏感词汇,如金钱,税务

(2)邮件发送频率

控制发件频率,避免 IP 被加入黑名单,设置好Send Emails By,可以有效控制发送频率

3、邮箱配置问题

第三方客户端授权一定要开启,并且生成授权码,部分邮箱会有两个地方开关

第三方客户端密码为授权码,非账号密码

阿里云企业邮箱免费申请:

https://common-buy.aliyun.com/?commodityCode=alimail&specCode=lx_18482#/buy

4、CS服务器隐蔽

如果为钓鱼演练,不会封禁CS服务器。

如果为红队社工,建议隐匿CS服务器。

京公网安备11010802044340号

京公网安备11010802044340号

我很急需 一天三篇 我已经无法量产了

找AI写,一天写三十篇

大佬 可以不标注转载偷你的文章吗

不可以

为什么