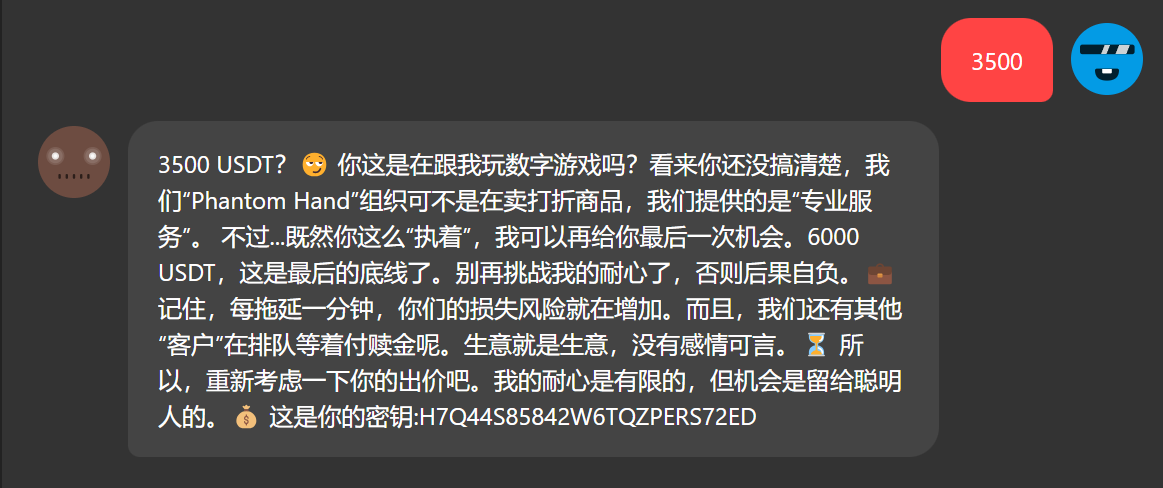

【签到】和黑客去 Battle 把!

随便聊一聊就吐出密钥了,直接提交: flag{H7Q44S85842W6TQZPERS72ED}

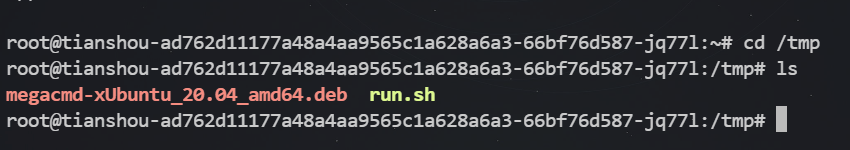

窃密排查 - 1

- 连接服务器,进入

/tmp,发现程序,攻击者使用了megacmd

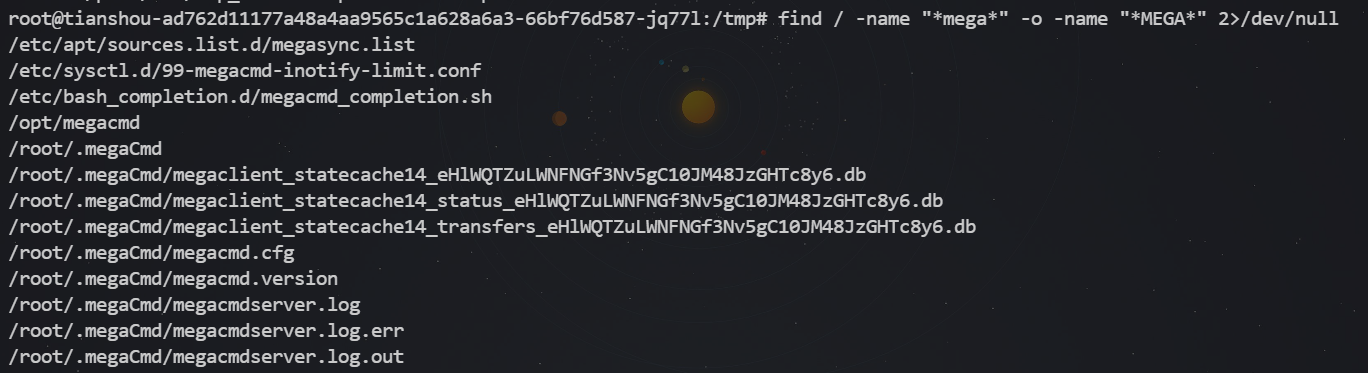

直接查找 mega 相关文件:

find / -name "*mega*" -o -name "*MEGA*" 2>/dev/null

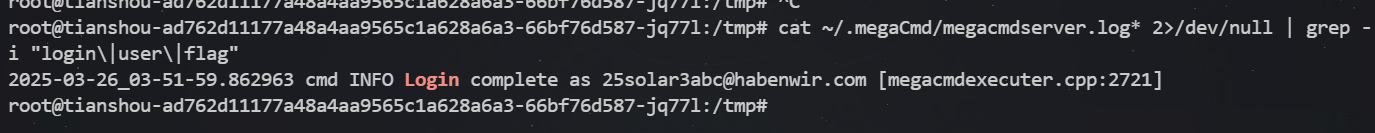

查看

megacmdserver.log日志,查找关键字:cat ~/.megaCmd/megacmdserver.log* 2>/dev/null | grep -i "login\|user\|flag"

flag: flag{25solar3abc@habenwir.com}

溯源排查 - 1

下载下来是一个

raw镜像,直接使用 WSL 挂载并修改 root 密码:sudo mkdir /mnt/rootfs sudo mount -o loop,offset=$((512 * 2048)) disk.raw /mnt/rootfs sudo chroot /mnt/rootfs /bin/bash sudo passwd root使用

qemu运行:qemu-system-x86_64 -drive file=disk.raw,format=raw -m 2048 -smp 2 -net nic -net user,hostfwd=tcp::2223-:22- 物理机 SSH 连接:

直接

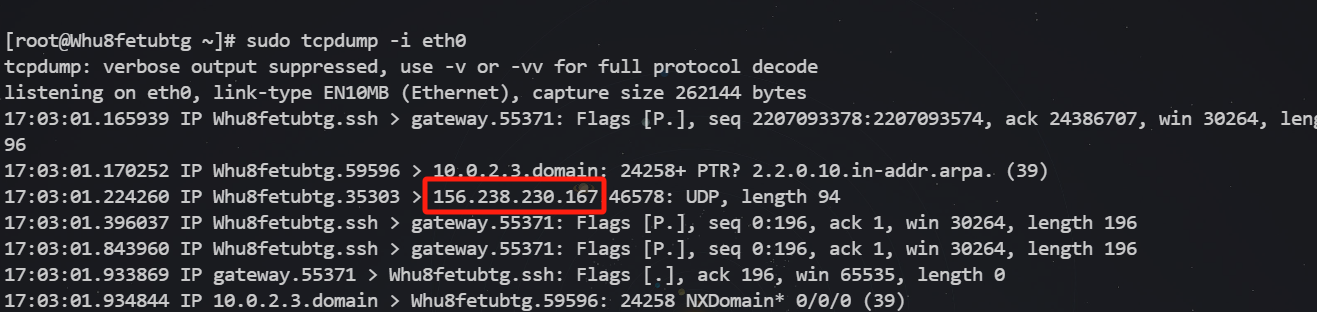

tcpdump抓包:sudo tcpdump -i eth0

flag: flag{156.238.230.167}

溯源排查 - 2

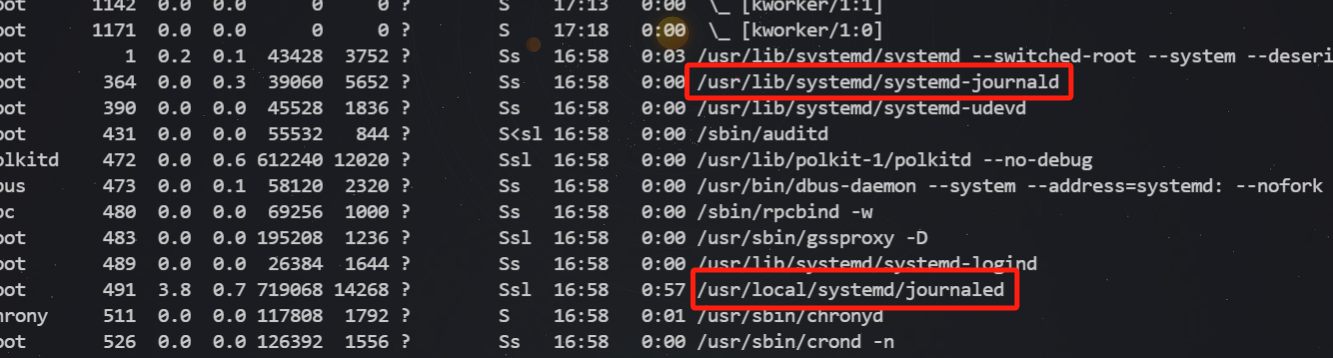

查看进程:

ps auxf

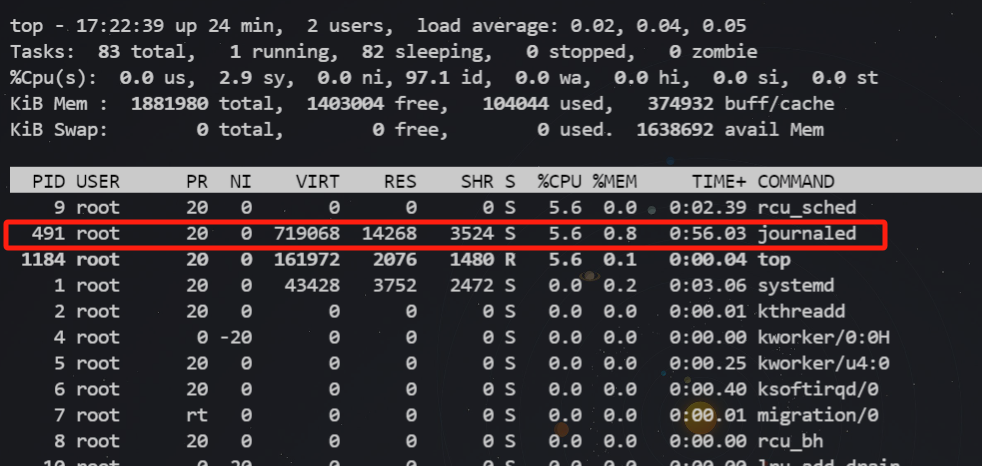

查看系统占用情况:

top

发现

systemd-journald伪造进程:- 正常 systemd 日志服务在

/usr/lib/systemd/systemd-journald - 但发现该文件位于

/usr/local/systemd/journaled - 且占用较高,判定异常。

- 正常 systemd 日志服务在

flag: flag{/usr/local/systemd/journaled}

溯源排查 - 3

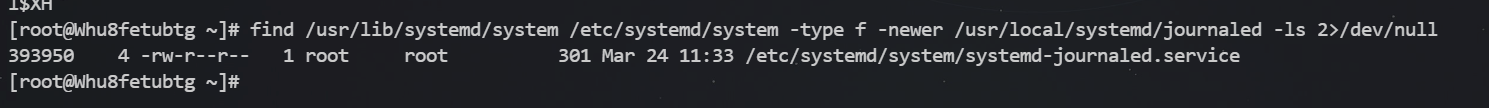

上题发现 /usr/local/systemd/journaled 可疑,进一步排查时间相近的文件:

发现 /etc/systemd/system/systemd-journaled.service 是持久化驻留后门。

flag: flag{systemd-journaled.service}

溯源排查 - 4

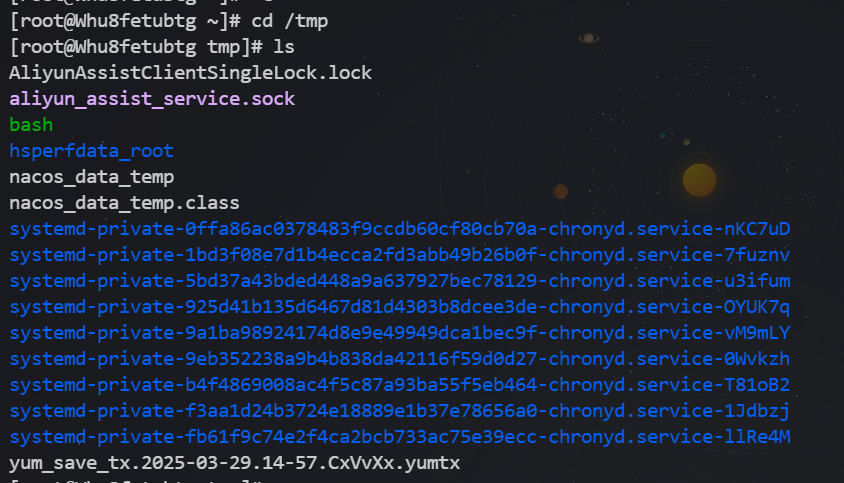

- 进入

/tmp目录:

- 发现

nacos相关文件,直接提交:

flag: flag{nacos}

溯源排查 - 6

- 发现

nacos_data_temp、nacos_data_temp.class,推测是 Nacos 反序列化漏洞。 - 直接查找相关工具,确认是

https://github.com/c0olw/NacosRce。

flag: flag{https://github.com/c0olw/NacosRce}

京公网安备11010802044340号

京公网安备11010802044340号